Wireshark是一款功能强大且全球知名的网络封包分析软件,前身为Ethereal,自2006年起正式更名。这款开源软件在GNU GPL通用公共许可证下发布,意味着任何人都可以免费下载、使用,并对源代码进行查看、修改及定制。Wireshark的设计初衷是为了帮助网络管理员、安全工程师、开发者和教育工作者等深入理解网络通信的细节,诊断网络问题,进行安全审计,以及开发和调试通信协议。Wireshark中文版网络抓包工具使用WinPCAP作为接口,直接与网卡进行数据报文交换,可以实时检测网络通讯数据,检测其抓取的网络通讯数据快照文件,通过图形界面浏览这些数据,可以查看网络通讯数据包中每一层的详细内容.它的强大特性包括:例如包含有强显示过滤器语言和查看TCP会话重构流的能力,支持几百种协议和流媒体类型,本站为大家提供的是Wireshark中文绿色版下载。

Wireshark软件功能:

数据包捕获:能够捕获网络中传输的数据包,适用于多种网络接口和协议,包括但不限于以太网、Wi-Fi、蓝牙等。

详细的数据包解码:提供丰富的数据包解析能力,能深入到协议栈的每一层,展示从物理层到应用层的详细信息。

智能过滤系统:允许用户使用Wireshark的表达式过滤器,快速定位感兴趣的网络流量,无论是基于协议、IP地址、端口号还是数据包内容。

实时分析:提供实时网络流量分析功能,用户可以在数据包被捕捉的同时观察网络活动。

图形化界面:拥有直观的图形用户界面,使得数据包分析过程更加直观易懂。

跨平台支持:支持在Windows、macOS、Linux等多种操作系统上运行。

离线分析:支持将捕获的数据包保存为文件,供后续离线分析或共享使用。

丰富的插件生态系统:用户可以开发和安装插件,以扩展Wireshark的功能,例如支持新的协议或提供定制的分析工具。

Wireshark软件应用场景:

网络故障排除:帮助网络管理员定位网络延迟、丢包等问题的根源。

安全审计:分析网络流量,识别潜在的安全威胁,如恶意软件活动、未经授权的访问尝试等。

协议开发与测试:开发者可以利用Wireshark验证自定义协议的正确实现,进行协议调试。

教育与研究:作为学习网络协议和网络安全的有力工具,常被用作教学辅助软件。

Wireshark怎么抓包?

开始界面

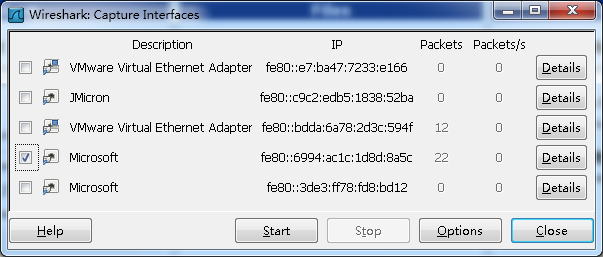

wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

点击Caputre->Interfaces.. 出现下面对话框,选择正确的网卡。然后点击"Start"按钮, 开始抓包

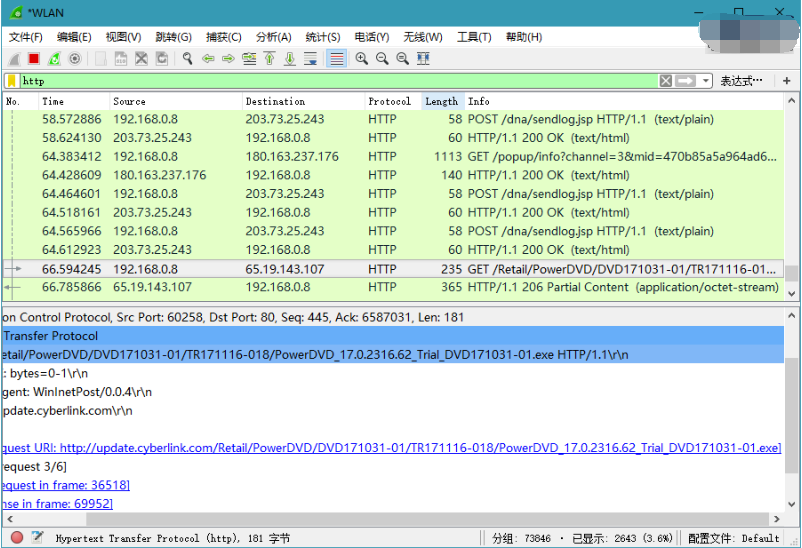

Wireshark 窗口介绍

WireShark 主要分为这几个界面

1. Display Filter(显示过滤器), 用于过滤

2. Packet List Pane(封包列表), 显示捕获到的封包, 有源地址和目标地址,端口号。 颜色不同,代表

3. Packet Details Pane(封包详细信息), 显示封包中的字段

4. Dissector Pane(16进制数据)

5. Miscellanous(地址栏,杂项)

使用过滤是非常重要的, 初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。搞得晕头转向。

过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

过滤器有两种,

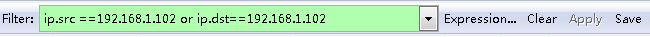

一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录

一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录。 在Capture -> Capture Filters 中设置

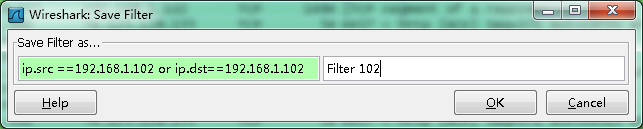

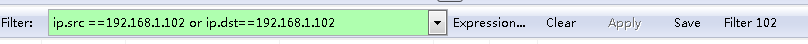

保存过滤

在Filter栏上,填好Filter的表达式后,点击Save按钮, 取个名字。比如"Filter 102",

Filter栏上就多了个"Filter 102" 的按钮。

过滤表达式的规则

表达式规则

1. 协议过滤

比如TCP,只显示TCP协议。

2. IP 过滤

比如 ip.src ==192.168.1.102 显示源地址为192.168.1.102,

ip.dst==192.168.1.102, 目标地址为192.168.1.102

3. 端口过滤

tcp.port ==80, 端口为80的

tcp.srcport == 80, 只显示TCP协议的愿端口为80的。

4. Http模式过滤

http.request.method=="GET", 只显示HTTP GET方法的。

5. 逻辑运算符为 AND/ OR

常用的过滤表达式

| 过滤表达式 |

用途 |

| http |

只查看HTTP协议的记录 |

| ip.src ==192.168.1.102 or ip.dst==192.168.1.102 |

源地址或者目标地址是192.168.1.102 |

| |

|

| |

|

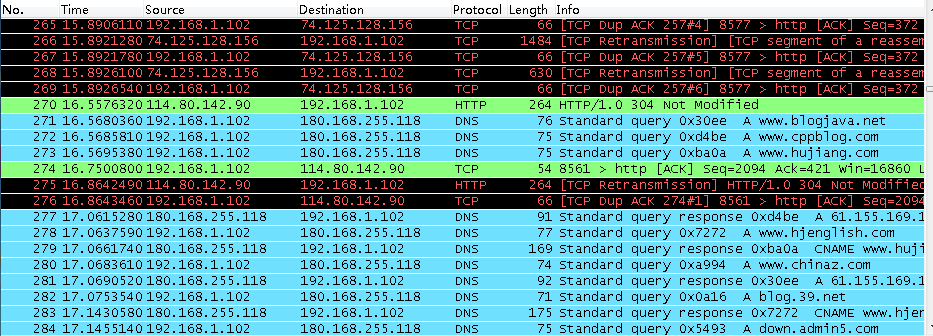

封包列表(Packet List Pane)

封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

你也可以修改这些显示颜色的规则, View ->Coloring Rules.

封包详细信息 (Packet Details Pane)

这个面板是我们最重要的,用来查看协议中的每一个字段。

各行信息分别为

Frame: 物理层的数据帧概况

Ethernet II: 数据链路层以太网帧头部信息

Internet Protocol Version 4: 互联网层IP包头部信息

Transmission Control Protocol: 传输层T的数据段头部信息,此处是TCP

Hypertext Transfer Protocol: 应用层的信息,此处是HTTP协议

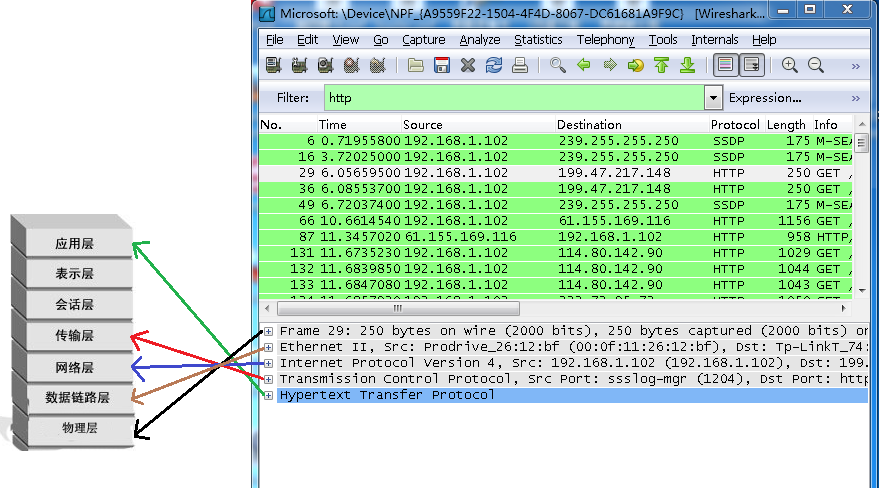

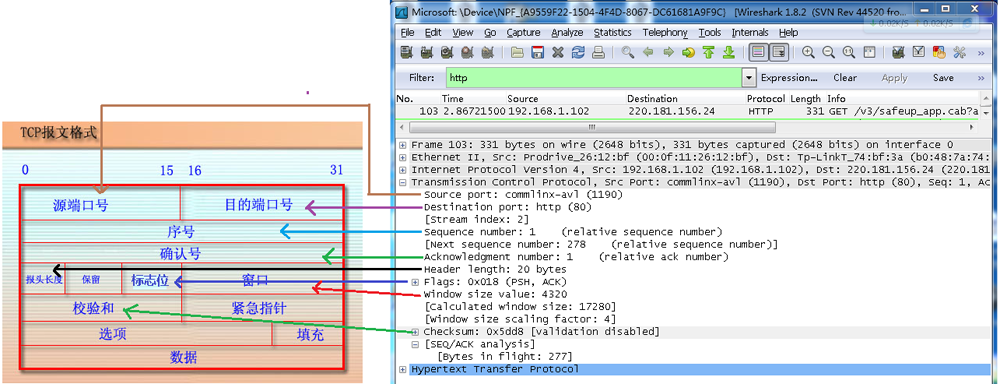

TCP包的具体内容

从下图可以看到wireshark捕获到的TCP包中的每个字段。

看到这, 基本上对wireshak有了初步了解, 现在我们看一个TCP三次握手的实例

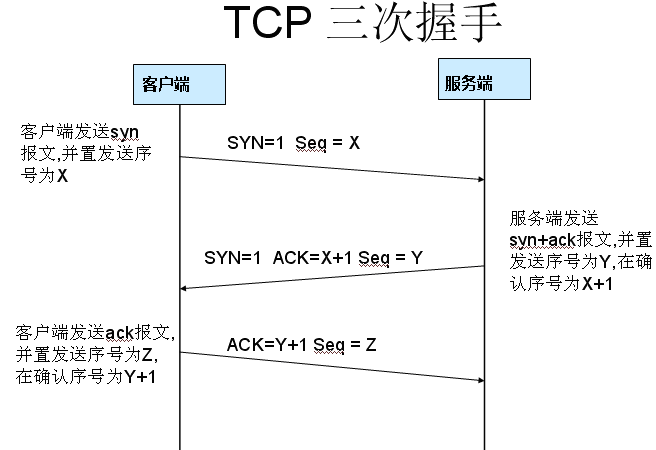

三次握手过程为

这图我都看过很多遍了, 这次我们用wireshark实际分析下三次握手的过程。

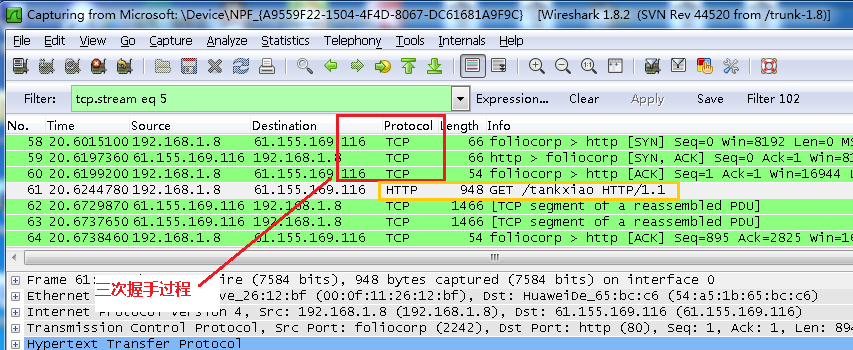

打开wireshark, 打开浏览器输入 http://www.cr173.com

在wireshark中输入http过滤, 然后选中GET /tankxiao HTTP/1.1的那条记录,右键然后点击"Follow TCP Stream",

这样做的目的是为了得到与浏览器打开网站相关的数据包,将得到如下图

图中可以看到wireshark截获到了三次握手的三个数据包。第四个包才是HTTP的, 这说明HTTP的确是使用TCP建立连接的。

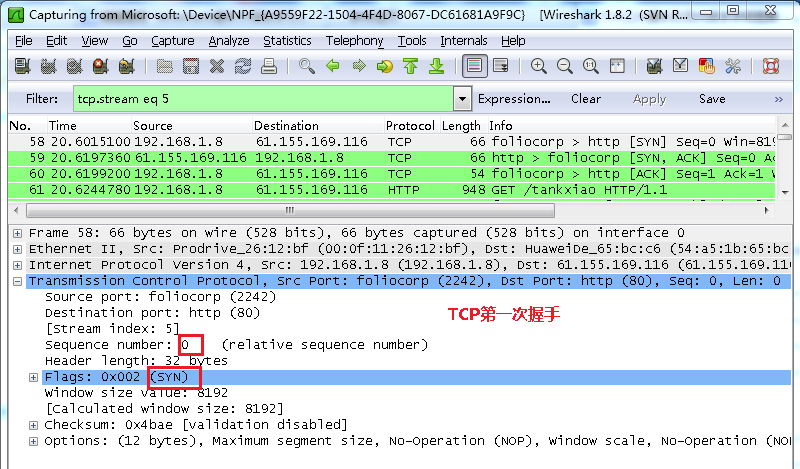

第一次握手数据包

客户端发送一个TCP,标志位为SYN,序列号为0, 代表客户端请求建立连接。 如下图

第二次握手的数据包

服务器发回确认包, 标志位为 SYN,ACK. 将确认序号(Acknowledgement Number)设置为客户的I S N加1以.即0+1=1, 如下图

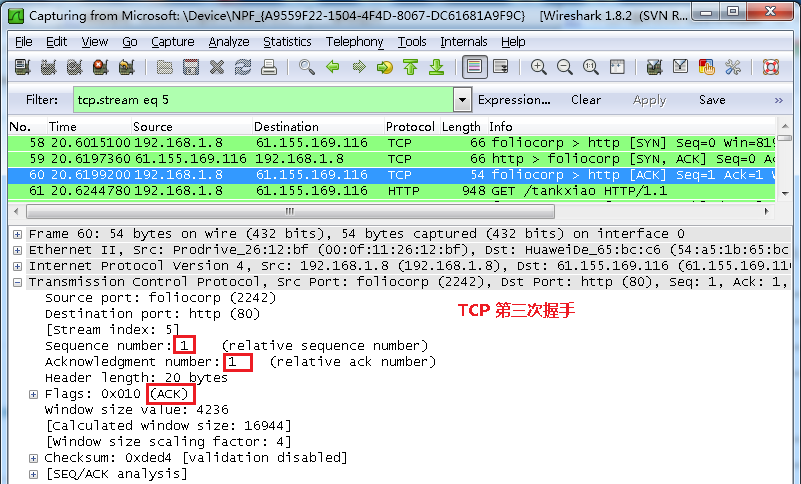

第三次握手的数据包

客户端再次发送确认包(ACK) SYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1, 如下图:

就这样通过了TCP三次握手,建立了连接

更新日志:

v4.2.1.0

漏洞修补

如果您在Windows上升级Wireshark 4.2.0或4.2.1,则需要手动下载并安装Wireshark 4.2.5或更高版本。

以下漏洞已修复:

wnpa-sec-2024-07 MONGO和ZigBee TLV解剖器无限循环。第19726期。CVE-2024-4854。

wnpa-sec-2024-08当从数据包的开头截断字节时,editcap命令行实用程序可能会崩溃。第19724期。CVE-2024-4853。

wnpa-sec-2024-09在写入多个文件时注入机密时,editcap命令行实用程序可能会崩溃。第19782期。CVE-2024-4855。

以下错误已修复:

按“向上/向下”时,“流程图”垂直滚动方向错误。第12932期。

TCP流窗口缩放在2.6.1及更高版本中不起作用。第15016期。

TCP流图(窗口缩放)轴显示令人困惑。第17425期。

LUA get_disector在32位版本下没有提供正确的解析器。第18367期。

Lua:Segfault当注册一个领域或专家信息两次。第19194期。

当KEX为时,SSH无法解密curve25519-sha256@libssh.org.第19240期。

Wireshark崩溃与Lua DissectorTable.expression_new()Issue 19603有关。

MATE无法提取HTTP2用户代理标头。第19619期。

Fuzz作业问题:Fuzz-2024-02-29-7169.pcap。第19679期。

Fuzz作业问题:Fuzz-2024-03-02-7158.pcap。第19684期。

解码有效负载应用程序/JSON的5GC-N7 HTTP时出现问题。第19723期。

将数据复制为C字符串会产生不正确的字符串。Issue 19735。

支持的Tx HE-MCS解码错误。第19737期。

reordercap:修复多个IDB不在pcapng文件开头的数据包重新排序问题。第19740期。

如果现有pcapng文件具有EPB_hash选项,则写入错误的EPB长度。第19766期。

在Windows上,“导出显示的数据包”对话框没有“包括依赖数据包”复选框。19772年发行。

vnd.3gpp.sms二进制有效载荷未在HTTP2 5GC内解码。第19773期。

NAS 5G消息容器解剖。第19793期。

数据包tls utils.c.中对算法名称的解释不正确。问题19801。

新增和更新的功能

此版本中没有新的或更新的功能。

新协议支持

此版本中没有新的协议。

更新的协议支持

5co_legacy、5co_rap、BT Mesh、CQL、DOCSIS MAC MGMT、E.212、EPL、FC FZS、GQUIC、GRPC、GSM RP、HTTP2、ICMPv6、IEEE 1905、IEEE 802.11、IPARS、JSON-3GPP、LAPD、LLDP、MATE、MONGO、NAS 5GS、NR-RRC、PER、PFCP、PTP、QUIC、SSH、TIPC和ZBD

新的和更新的捕获文件支持

BLF和pcapng

更新的文件格式解码支持

此版本中不支持更新的文件格式。